เธงเธดเธเธตเธเธฒเธฃเนเธเนเนเธเธเธฑเธเธซเธฒ Unity เนเธกเนเธฃเธงเธก AndroidManifest เธเธฒเธเธเธฑเธงเนเธซเน by Ziah

Oct0

เนเธเธเธฑเนเธเนเธฃเธเธเธญเธญเธเธดเธเธฒเธขเธงเธดเธเธตเธเธฒเธฃเนเธเนเธ AndroidManifest เธเธฑเธงเธเธตเนเนเธเนเธเธฃเธดเธเธเธฑเธเธเนเธญเธ เนเธเธทเนเธญเธเธเธฒเธเนเธเนเธเธฅเนเธเธญเธฃเน Plugin > Android เธเธญเธเนเธฃเธฒเธเธฐเธกเธตเนเธเธฅเนย AndroidManifest.xml เธญเธขเธนเนเธกเธฒเธเธกเธฒเธข เธเธถเนเธเธเธฒเธกเธเธเธเธดเนเธฅเนเธง Unity เธเธฐเธเธณเธเธฒเธฃเธฃเธงเธกเนเธเธฅเนเธเธงเธเธเธตเนเนเธซเนเนเธเนเธเนเธเธฅเนเนเธเธตเธขเธงเนเธงเนเนเธเนเธเธฒเธเธเธฃเธดเธเธเธ Run time เธเธถเนเธเธงเธดเธเธตเธเธฒเธฃเนเธเนเธเธเนเธเธทเธญ

- เธเธตเน File > Build Settings… เธเธดเนเธเนเธฅเธทเธญเธ Google Android Project เนเธฅเนเธงเนเธฅเธทเธญเธเนเธเธฅเนเธเธญเธฃเน

- เนเธเธฅเนเธเธญเธฃเนเธเธตเนเนเธเนเธญเธญเธเธกเธฒเธเธฐเธกเธตย AndroidManifest.xml เธเธฑเธงเธเธตเนเนเธเนเธเธฒเธเธเธฃเธดเธ เนเธซเนเนเธเธดเธเนเธเนเธเธเธนเธงเนเธฒเธกเธต ย Tagย เธเธฃเธเธเธฒเธกเธเธตเนเธกเธตเธเธฑเนเธเธซเธกเธเธซเธฃเธทเธญเนเธกเน เธซเธฃเธทเธญเธเนเธฒเธฃเธฑเธเนเธฅเนเธงเธเธฑเธงเนเธซเธเธเธฑเธเธเนเธกเธฒเนเธเนเธเธเธนเธงเนเธฒเธเธฒเธเธเธฑเธงเนเธซเธเนเธเธซเธฃเธทเธญเนเธเธฅเนเธฒ

เธเธถเนเธเธซเธฅเธฑเธเธเธฒเธเธเธตเนเนเธฃเธฒเนเธเน POKKT Unity SDK 4.1.1 เนเธฃเธฒเธเนเนเธเนเธเธเธเธฑเธเธซเธฒเธเธฑเธเธเธฅเนเธฒเธงเธงเนเธฒย AndroidManifest.xml เธเธตเนเธชเธฃเนเธฒเธเธเธถเนเธเธกเธฒเนเธกเนเธขเธญเธกเธฃเธงเธกเนเธเนเธย AndroidManifest.xml เธเธฑเธงเธซเธฅเธฑเธ เธเธถเนเธเธงเธดเธเธตเนเธเนเนเธเธเนเธเนเธฒเธขเน Copyย ย Tagย เธเธตเนเธเธณเนเธเนเธเธเนเธญเธเนเธเน เนเธฅเนเธงเธเธณเนเธเธเธฒเธเธเธฑเธย AndroidManifest.xml เธเธญเธ Plugin เธเธฑเธงเธญเธทเนเธเน เธเธถเนเธเธเธฒเธเธเธตเนเนเธฃเธฒเธเธณเนเธฃเธฒเนเธเนเนเธญเธฒ Tag เนเธเธเธฒเธเนเธงเนเธเธฑเธ Chartboost เธเธถเนเธเธญเธญเธเธกเธฒเธเนเนเธเนเธเธฅเธเธตเธเธนเธเธเนเธญเธ

เธฃเธงเธกเธเธณเธชเธฑเนเธ ADB (Android Debug Bridge) by heha

Feb1

ADB (Android Debug Bridge) เธเนเธเธทเธญเนเธเธฃเธทเนเธญเธเธกเธทเธญ comand line tools เธเธฑเธงเธซเธเธถเนเธเนเธญเธฒเนเธงเนเธชเธฑเนเธเธเธฒเธฃเธเธฒเธ PC เนเธเธขเธฑเธเธกเธทเธญเธเธทเธญเธเธตเนเธเนเธญเธเธเธฒเธฃเธเนเธฒเธเธชเธฒเธข USB (เธซเธฃเธทเธญ wifi เธเนเธฒเธเธเธเธเธงเธฒเธกเธเธตเน) เธชเธฒเธกเธฒเธฃเธเนเธฃเธตเธขเธเนเธเนเธเธฒเธเนเธเนเธเนเธฒเธ path

sdkpath/platform-tools/adb

เนเธเธข sdkpathย เธเธทเธญ path เธเธตเนเนเธฃเธฒเธฅเธ android sdk เนเธงเน เธชเธฃเธธเธเธเธณเธชเธฑเนเธเธเธตเนเนเธเนเธเนเธญเธขเน เธกเธตเธเธฑเธเธเธตเน

- adb devices – เนเธเนเธเธเธณเธชเธฑเนเธเนเธฃเธเธเธตเนเธเนเธญเธเนเธเนเธซเธฅเธฑเธเธเธณเธกเธทเธญเธเธทเธญเนเธชเธตเธขเธ computer เนเธเนเธเธเธฃเธฑเนเธเนเธฃเธ เนเธเธทเนเธญเนเธเนเธเธงเนเธฒ PC เนเธซเนเธเธกเธทเธญเธเธทเธญเนเธเธฃเธทเนเธญเธเธเธตเนเธซเธฃเธทเธญเธขเธฑเธ เธซเธฒเธเธเธฃเธฒเธเธเธเธทเน device เธกเธฒเธเนเนเธชเธเธเธงเนเธฒเนเธฃเธดเนเธกเธเนเธเนเธเนเธเธฒเธเนเธเน เธซเธฒเธเธขเธฑเธเนเธกเนเธเธฃเธฒเธเธ เธเนเธญเธเธญเธเธธเธเธฒเธเนเธซเน PC เนเธเธฃเธทเนเธญเธเธเธตเนเธชเธฑเนเธเธเธฒเธฃเธกเธทเธญเธเธทเธญเนเธเธฃเธทเนเธญเธเธเธตเนเนเธเนเธเนเธญเธเธเนเธงเธขเธเธฒเธฃ Enable Debug mode เธเนเธฒเธ USB เธเธตเนเธเธฑเธงเนเธเธฃเธทเนเธญเธเธกเธทเธญเธเธทเธญ เนเธฅเนเธงเนเธชเธตเธขเธ PC เนเธฅเธฐเธเธดเนเธเธญเธเธธเธเธฒเธเนเธซเน PC เธชเธฑเนเธเธกเธทเธญเธเธทเธญเนเธเธฃเธทเนเธญเธเธเธตเนเนเธเน (เธเนเธญเธเธเธฑเธเนเธเธฃเนเธกเนเธฃเธนเนเธกเธฒเนเธญเธฒเธกเธทเธญเธเธทเธญเนเธฃเธฒเนเธเธชเธฑเนเธ adb เธฅเธเนเธเธฃเนเธเธฃเธกเธเธดเนเธเนเธฅเนเธ)

- adb logcat -s Unity – เนเธเนเธเธน log เธเธตเนเธเนเธเธเนเธฒเธ app เธเธตเนเธชเธฃเนเธฒเธเธเธฒเธ Unity เธเธฑเนเธเธซเธกเธ

- adb install path/to/apk – เนเธเน install apk เธฅเธเนเธเธฃเธทเนเธญเธ

- adb install -r path/to/apk – เนเธเน Install apk เนเธซเธกเธทเธญเธเนเธกเธทเนเธญเธเธตเน เนเธเนเธเนเธฒเธเธเธฒเธเนเธเธดเธกเธเธทเธญเธเนเธฒเธกเธต app เธเธฑเนเธเน เธญเธขเธนเนเนเธฅเนเธงเนเธเนเธเธฃเธทเนเธญเธเธเธฐเธฅเธเธเธฑเธเนเธซเนเธญเธฑเธเนเธเธกเธฑเธเธด เนเธกเนเธเนเธญเธ uninstall เธเนเนเธเน

- adb install -d path/to/apk – เนเธซเธกเธทเธญเธเธญเธฑเธเธเธ เนเธเนเธญเธเธธเธเธฒเธเธดเนเธซเน install apk เธเธตเนเนเธฅเธเนเธงเธญเธฃเนเธเธฑเนเธเธเนเธณเธเธงเนเธฒเนเธเธดเธกเธเธฑเธ app เนเธเธดเธกเธเธตเนเธญเธฒเธเธเธฐเนเธซเธกเนเธเธงเนเธฒเนเธเน

- adb uninstall com.packagename.myapp – uninstall เนเธเธขเธเธณเธซเธเธเธเธทเนเธญ package เธเธตเนเธเนเธญเธเธเธฒเธฃย com.packagename.myapp เธเธถเนเธเธเธฒเธเธเธฃเธฑเนเธเธเธฒเธฃ uninstall เธเธตเนเธเธฑเธงเนเธเธฃเธทเนเธญเธ android เนเธญเธเธเธฐเธขเธฑเธเนเธกเนเธฅเธ app เนเธเธเธฃเธดเธเน เธเนเธเนเธญเธเนเธเนเธเธณเธชเธฑเนเธเธเธตเนเธเนเธงเธข

- adb clear com.packagename.myapp – clear เธเนเธญเธกเธนเธฅเธเธญเธ app เธเธตเนเธฃเธฐเธเธธเธเธฑเนเธเธซเธกเธ (เนเธซเนเธเธฅเนเธซเธกเธทเธญเธเธเธฒเธฃเธเธ clear cache/clear data เธเนเธฒเธ app manager เนเธเธกเธทเธญเธเธทเธญ)

- adb push path/in/pc path/in/android-device – เนเธเน copy เนเธเธฅเนเธเธฒเธเนเธเธฃเธทเนเธญเธ PC เธฅเธเธกเธทเธญเธเธทเธญเธเนเธฒเธ command line

- adb pull path/in/android-device /path/in/pc – เนเธเน copy เนเธเธฅเนเธเธฒเธเธกเธทเธญเธเธทเธญเธกเธฒเธฅเธ PC เธเนเธฒเธ command line

- adb shell screenrecord /path/in/android-device/demo.mp4 – เนเธเนเธญเธฑเธเธซเธเนเธฒเธเธญเธกเธทเธญเธเธทเธญเธฅเธเนเธเธฃเธทเนเธญเธเนเธเธทเนเธญเธเธณ screencast เนเธเนเธญเธขเนเธฒเธเธชเธฐเธเธงเธ (เนเธเนเนเธเนเนเธเธเธฒเธฐ android 4.4 เธเธถเนเธเนเธเนเธเนเธฒเธเธฑเนเธ)

เธเธฒเธฃเธเนเธญเธเธเธฑเธเธเธฒเธฃ hack In-app Purchase (2) by heha

Oct1

เธเนเธญเธเธฒเธเธเธเธเธงเธฒเธกเธเธตเนเนเธฅเนเธง เธงเธฑเธเธเธตเนเนเธฃเธฒเธกเธฒเธเธนเธเธฑเนเธเธเธญเธเธเธฒเธฃ verify เธเธฃเธดเธเน เธเธฑเธ เธกเธตเธเธฑเธเธเธตเน

Android

- Login เนเธเนเธฒย https://play.google.com/apps/publish/

- เนเธฅเธทเธญเธ Settings (Icon เธเธฑเธเนเธเธทเธญเธ)

- เนเธฅเธทเธญเธ API Access เนเธฅเนเธงเธเธเนเธเธดเธเนเธเนเธเธฒเธย Google Play Android Developer API

- เธเธตเนเธซเธฑเธงเธเนเธญ Linked Project เนเธ API Access เธซเธฅเธฑเธเนเธเธดเธเนเธเนเธเธฒเธเนเธซเนเธเธฅเธดเธเธเธตเนย Google Play Android Developer

- เธเธฅเธดเธย APIs & auth

- เธเธฅเธดเธ Credentials

- เธเธฅเธดเธเธเธธเนเธก Create new Client ID

- เนเธฅเธทเธญเธ Application Type เนเธเนเธ Web Application

- เธเนเธญเธ Authorized Javascript Origins เนเธฅเธฐ Authorized Redirect URI เนเธชเนเนเธเนเธ http://google.com เธซเธฃเธทเธญเธญเธฐเนเธฃเธเนเนเธเนเธเธฑเนเธเธเธนเน เนเธเนเนเธซเนเธเธณเธเนเธฒเนเธเธเนเธญเธเธเธตเนเนเธงเน

- เธเธ Client ID เธเธฑเธ Client Secret เนเธญเธฒเนเธงเน

- เธเธ Create Client ID

- เนเธชเนเธเนเธญเธ url เนเธ Web Browser เนเธเธงเนเธฒ

https://accounts.google.com/o/oauth2/auth?scope=https://www.googleapis.com/auth/androidpublisher&response_type=code&access_type=offline&redirect_uri=...&client_id=...

(เนเธเนเนเธ … เนเธเนเธเธเนเธญเธกเธนเธฅเธเธฒเธเธเนเธญ 9-10) - เธเธฅเธดเธ Allow Access

- Browser เธเธฐ redirect เนเธ google.com (เธซเธฃเธทเธญเนเธงเนเธเธญเธทเนเธเธเธฒเธก redirect_uri เธเธตเนเธเธฑเนเธเนเธงเน) เนเธเนเนเธฃเธฒเนเธกเนเธเนเธญเธเธชเธเนเธเธเธฑเธงเนเธเธทเนเธญเธซเธฒเนเธเนเธงเนเธ เนเธซเนเธเธนเธเธตเน URL เธเธตเนเธกเธฑเธ redirect เนเธเธชเธฑเธเนเธเธเธเธนเธเธฐเธเธเธเธฑเธงเนเธเธฃ code เนเธ url เธเธญเธ browser เธซเธเนเธฒเธเธฒเธเธฃเธฐเธกเธฒเธเธเธตเน “

4/eWdxD7b-YSQ5CNNb-c2iI83KQx19.wp6198ti5Zc7dJ3UXOl0T3aRLxQmbwI.” (เนเธเนเธเนเธเนเธเนเธญเธกเธนเธฅเธเธฑเธงเธญเธขเนเธฒเธ เธเนเธญเธเนเธเนเธเธญเธเธเธธเธเนเธญเธ) เธเนเนเธซเน copy เธเนเธญเธกเธนเธฅเธชเนเธงเธเธเธตเนเนเธเนเธเนเธญเธฒเนเธงเน - เธฅเธย Google Chrome Extension Postmanย (เธซเธฃเธทเธญ extension เธญเธทเนเธเน เนเธญเธฒเนเธงเนเนเธซเนเธเธเธชเธญเธเธขเธดเธ GET/POST เธเนเธฒเธ web browser เนเธเนเธเนเธฒเธขเน)

- เนเธเธดเธ Postman เนเธฅเนเธงเนเธฅเธทเธญเธเธเธฃเธฐเนเธ เธเธเธฒเธฃเธขเธดเธ request เนเธเนเธ POST

- เนเธฅเธทเธญเธเธเธฃเธฐเนเธ เธเนเธเนเธ form-data เนเธฅเนเธงเธเธฃเธญเธ URL เนเธเธงเนเธฒ

https://accounts.google.com/o/oauth2/token

เนเธเธขเธเธฃเธญเธเธเนเธญเธกเธนเธฅเนเธเธเนเธญเธ key, value เธเนเธฒเธเนเธเนเธเธฑเธเธเธตเน (key:value)-

grant_type : authorization_code

-

code : <เธเนเธญเธกเธนเธฅเธเธฒเธเธเนเธญ 14>

-

client_id : <เธเนเธญเธกเธนเธฅเธเธฒเธเธเนเธญ 10>

-

client_secret : <เธเนเธญเธกเธนเธฅเธเธฒเธเธเนเธญ 10>

-

redirect_uri : <เธเนเธญเธกเธนเธฅเธเธฒเธเธเนเธญ 9>

-

- เธเธ Send เธเธฐเนเธเนเธฃเธฑเธเธเนเธญเธกเธนเธฅเธกเธฒเนเธเนเธ JSON เนเธซเน Copy เธชเนเธงเธเธเธญเธ refresh_token เนเธเนเธเนเธงเนเนเธเนเธเธฒเธเธเธฅเธญเธเนเธเนเธ server เธเธญเธเนเธฃเธฒเนเธญเธเนเธฅเธข (refresh_token เนเธกเนเธกเธตเธงเธฑเธเธซเธกเธเธญเธฒเธขเธธ เนเธกเนเธเนเธญเธเธเธญเนเธซเธกเน เนเธเนเนเธเนเธเธฅเธญเธ)

- (เธเธฑเนเธเนเธเนเธเนเธญเธเธตเนเนเธเนเธเธเนเธเนเธเนเธซเนเธเธธเธเธเธเธฅเธญเธเนเธเน postman เธขเธดเธเนเธเธเธนเธเนเธญเธ เธซเธฅเธฑเธเธเธฒเธเธเธณเธเธเนเธชเธฃเนเธเนเธฅเนเธงเนเธซเนเธเธงเนเธฒเนเธเนเธเธฒเธเนเธเน เนเธซเนเธเธณเนเธซเธกเนเธเธฑเนเธเนเธเนเธเนเธญเธเธตเนเนเธเนเธ code เธเธฑเนเธ server เธเธญเธเธเธธเธเนเธญเธเนเธเธขเธญเธฒเธเธขเธดเธ Curl เนเธเนเธเธทเนเธญเนเธซเนเธเธฃเธฐเธเธงเธเธเธฒเธฃเธเธญ access_token เนเธเนเธเนเธเนเธเธขเธญเธฑเธเนเธเธกเธฑเธเธดเนเธกเนเธเนเธญเธเนเธเนเธเธฒเธเธเนเธฒเธ browser เนเธเธทเนเธญเธเธฃเธงเธเธชเธญเธเธเธงเธฒเธกเธเธนเธเธเนเธญเธเธเธญเธเธเธฒเธฃเธชเธฑเนเธเธเธทเนเธญเธเธฑเธ Server Google) เนเธเน postman เนเธฅเธทเธญเธเธขเธดเธเนเธเธ POST เนเธซเธกเธทเธญเธเนเธเธดเธกเนเธเธเธตเน url

https://accounts.google.com/o/oauth2/token

เนเธเธขเธเธฃเธญเธ key:value เธเธฑเธเธเธตเน-

grant_type : refresh_token

-

client_id : <เธเนเธญเธกเธนเธฅเธเธฒเธเธเนเธญ 10>

-

client_secret : <เธเนเธญเธกเธนเธฅเธเธฒเธเธเนเธญ 10>

-

refresh_token: <เธเนเธญเธกเธนเธฅเธเธฒเธเธเนเธญ 18>

-

- copy เธเนเธญเธกเธนเธฅเธชเนเธงเธเธเธญเธ access_token เนเธเนเธเนเธงเน

- เนเธเน postman เนเธฅเธทเธญเธเธขเธดเธ url เนเธเธ GET เนเธเธเธตเน

https://www.googleapis.com/androidpublisher/v2/applications/<packageName>/purchases/products/<product_id>/tokens/<token>?access_token=<access_token>-

packageName - เธเธทเนเธญ package เธเธญเธ app เนเธเนเธ com.lvup.pokdeng

-

product_id - product_id เธเธตเนเธชเธฃเนเธฒเธเธเธฒเธเธเธเธเธงเธฒเธกเธเธตเนเนเธฅเนเธง

-

token - purchase token เธเธตเนเนเธเนเธเธฒเธ app เธเธฑเนเธ client (เธกเธทเนเธญเธเธทเธญเธเธนเนเนเธเน)เธซเธฅเธฑเธเธเธทเนเธญเธชเธณเนเธฃเนเธเธเธตเนเนเธฃเธฒเธชเธฑเนเธเนเธซเนเธขเธดเธเธกเธฒเธเธตเน server เธเธญเธเนเธฃเธฒเนเธเธทเนเธญเธเธฃเธงเธเธชเธญเธ (เธเธดเธเธเธฐเธงเนเธฒเนเธเนเธ transaction id เธเธตเนเธเธฒเธ google เธชเธฃเนเธฒเธเธเธถเนเธ)

- access_token – เธเนเธญเธกเธนเธฅเธเธฒเธเธเนเธญ 20

-

- เนเธเนเธเธฅเธฅเธฑเธเธเนเธกเธฒเธซเธเนเธฒเธเธฒเนเธเธเธเธตเน

{ ย "kind": "androidpublisher#productPurchase", // เธเนเธฒเธเธเธเธตเนเธกเธฒเนเธเธเธเธตเนเนเธชเธกเธญเธเธธเธเธเธฃเธฑเนเธ ย "purchaseTimeMillis": long, // เนเธงเธฅเธฒเธเธตเนเธชเธฑเนเธเธเธทเนเธญ เนเธเนเธ milliseconds ย "purchaseState": integer, // เธชเธเธฒเธเธฐเธเธฒเธฃเธชเธฑเนเธเธเธทเนเธญ 0 เนเธเนเธเธเธทเนเธญเธชเธณเนเธฃเนเธ เนเธฅเธฐ 1 เธเธทเธญเธขเธเนเธฅเธดเธเธเธฒเธฃเธชเธฑเนเธเธเธทเนเธญ ย "consumptionState": integer, // เธชเธเธฒเธเธฐเธเธฒเธฃเนเธเนเธเธฒเธ 0 เธเธทเธญเธฃเธญเธเธฒเธฃเนเธเนเธเธฒเธเนเธฅเธฐ 1 เธเธทเธญเนเธเนเธเธฒเธเนเธเนเธฅเนเธง ย "developerPayload": string // เธเนเธฒเธเธตเนเนเธฃเธฒเธชเนเธเธกเธฒเธเธฒเธเธเธฑเนเธ client เธเธตเนเธเธฐเนเธเนเธเนเธ server เธเธญเธ google เนเธงเนเธเนเธงเธข เนเธเนเธ transaction id เธเธญเธเนเธฃเธฒเธเธตเนเธชเธฃเนเธฒเธเธเธถเนเธเธกเธฒเนเธญเธ } - เนเธฃเธตเธขเธเธฃเนเธญเธขเธเนเธฒ

iOS

- เธเนเธญเธกเธนเธฅเธเธฒเธ client (เธกเธทเธญเธเธทเธญเธเธนเนเนเธเน) เธเธฐเธกเธฒเนเธเธฃเธนเธเนเธเธ payload เธเธถเนเธเนเธเนเธ string json เธขเธฒเธงเน เธเนเธญเธเธซเธเธถเนเธเธเธนเธ encode เธเนเธงเธข base64 เนเธญเธฒเนเธงเน เนเธซเนเธขเธดเธเธเนเธญเธกเธนเธฅเธเธฒเธ client (เธกเธทเธญเธเธทเธญเธเธนเนเนเธเน) เธกเธฒเธขเธฑเธ server

- เธเธตเนเธเธฑเนเธ server เนเธซเนเนเธฃเธฒเธขเธดเธเนเธเธ POST เนเธเธเธตเน url

https://sandbox.itunes.apple.com/verifyReceipt

(เธชเธณเธซเธฃเธฑเธ transaction เธเธตเนเนเธเนเธเธเธชเธญเธ) เธซเธฃเธทเธญ

https://buy.itunes.apple.com/verifyReceipt

เธชเธณเธซเธฃเธฑเธ server เธเธฃเธดเธ เธเธถเนเธเธเนเธฒเนเธเน postman เนเธเธเธฒเธฃเธเธเธชเธญเธเธขเธดเธเธเธฐเธเนเธญเธเนเธเธฅเธตเนเธขเธเธเธเธดเธเธเธตเนเนเธฅเธทเธญเธเธเธฒเธ form-data เนเธเนเธ raw เนเธฅเนเธงเนเธญเธฒเธเนเธญเธกเธนเธฅ json string เธเธฑเนเธเธเนเธญเธเธเธตเนเนเธเนเธฃเธฑเธเธกเธฒ เธกเธฒเนเธเธฅเธตเนเธขเธเธเธฒเธ “receipt_base64″ เนเธเนเธ “receipt-data” เนเธฅเนเธงเธขเธดเธเนเธเนเธฒ ย url เธเธตเนเธเธฅเนเธฒเธงเนเธงเน เธเธฐเนเธเนเธฃเธฑเธเธเนเธญเธกเธนเธฅเธกเธฒเนเธเนเธ JSON เธเนเธฒ status เนเธเนเธ 0 เนเธชเธเธเธงเนเธฒเธขเธดเธเธชเธณเนเธฃเนเธ เธเธฐเธกเธตเธเนเธญเธกเธนเธฅเธญเธทเนเธเน เธเธดเธเธกเธฒเธเนเธงเธขเนเธเธขเนเธซเนเนเธเนเธเธเธฒเธ array เธเธทเนเธญ in_app เนเธเนเธเธซเธฅเธฑเธ เนเธฅเธฐเธเธนเธเธตเนเธชเธกเธฒเธเธดเธ array เธเธฑเธงเธชเธธเธเธเนเธฒเธข เธเธฐเนเธเนเธเธฃเธฒเธขเธเธฒเธฃเธฅเนเธฒเธชเธธเธเธเธตเนเธเธถเนเธเธชเธฑเนเธเธเธทเนเธญเธเธฃเธดเธเน (เธซเธฒเธ array เธกเธตเธเนเธญเธกเธนเธฅเธกเธฒเธเธเธงเนเธฒ 1 เธเธฒเธเธเธฃเธฑเนเธเธเธฐเธกเธตเธเนเธญเธกเธนเธฅเธเธฒเธฃเธชเธฑเนเธเธเธทเนเธญเธเธฃเธฑเนเธเธเนเธญเธเน เนเธซเนเธกเธฒเธเนเธงเธข เธเธถเธเธเนเธญเธเธเธฃเธงเธเธชเธญเธเธเธฒเธเธชเธกเธฒเธเธดเธเธเธฑเธงเธชเธธเธเธเนเธฒเธขเธเธญเธ array เนเธชเธกเธญ) เนเธเธขเธกเธตเธเนเธญเธกเธนเธฅเธเธตเนเธเนเธฒเนเธเนเธเนเธงเนเธเธทเธญ product_id,ย transaction_id เนเธฅเธฐย purchase_date_ms (เธซเธฒเธเธกเธตเธเธณเธงเนเธฒ original เธญเธฒเธเนเธเนเธเธเนเธญเธกเธนเธฅเธเธฒเธฃเธชเธฑเนเธเธเธทเนเธญเธเธฃเธฑเนเธเนเธฃเธ เนเธกเนเนเธเนเธเนเธญเธกเธนเธฅเธเธฒเธฃเธชเธฑเนเธเธเธทเนเธญเธเธฑเธเธเธธเธเธฑเธ)

- เนเธชเธฃเนเธเนเธฅเนเธงเธเนเธฒ

เธเนเธญเธกเธนเธฅเธญเนเธฒเธเธญเธดเธ:

https://developers.google.com/android-publisher/api-ref/purchases/products/get

https://developers.google.com/android-publisher/authorization

Google Analytics Plugin for Unity(Both IOS and Android) by tosawat

Oct0

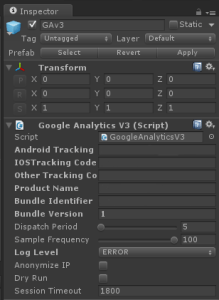

เธงเธฑเธเธเธตเนเนเธฃเธฒเธเธฐเธกเธฒเนเธเธฐเธเธณ เธงเธดเธเธต Setup เนเธฅเธฐเธงเธดเธเธตเนเธเน Plugin เธเธฑเธงเธเธถเธเธเธฐเธเธฃเธฑเธ เธเธตเนเธกเธตเธเธฃเธฐเนเธขเธเธเนเธกเธฒเธเน เนเธฅเธฐเนเธเนเธเนเธฒเธขเธกเธฒเธเน เนเธเนเธฒ Plugin เธเธฑเธงเธเธตเนเธเนเธกเธตเธเธทเนเธญเธงเนเธฒ Google Analytics Plugin for Unity เธเธฐเธเธฃเธฑเธ เธเธฑเธงเธเธตเนเนเธฃเธฒเธเธฐเนเธเธฐเธเธณเธเธตเนเนเธเนเธ Version 3(Beta) เธเธฐเธเธฃเธฑเธ

- เธเนเธญเธเธเธฐเนเธฃเธดเนเธกเธเธธเธเธเนเธเนเธญเธเธกเธต Google Analytics Account เธเธฑเธเธเนเธญเธเธเธฐเธเธฃเธฑเธ เธเธถเนเธเนเธฃเธฒเธเธฐเนเธกเนเธเธนเธเธเธถเธเธเธฃเธเธเธตเนเธเธฐเธเธฃเธฑเธ- เธเนเธญเธกเธฒเนเธซเนเนเธเนเธซเธฅเธเนเธเนเธฒ Plugin เธเธฑเธงเธเธตเน เธเธตเนเธเธตเน เธเธฃเธฑเธ

- เธเนเธฒเธซเธฒเธ App เธเธญเธเธเธธเธเธกเธตเธเธฒเธฃเธเธญ Permission เนเธเธเธฒเธฃ เนเธเน Internet เธญเธขเธนเนเนเธฅเนเธง เธเนเธเนเธฒเธกเธเธฑเนเธเธเธญเธเธเธตเนเนเธเนเธเนเนเธฅเธขเธเธฐเธเธฃเธฑเธ เนเธเนเธซเธฒเธเธขเธฑเธเนเธกเนเธกเธตเธเธฒเธฃเธเธญ Permission เธเธฃเธเธเธตเนเธเนเนเธซเนเนเธเนเธชเนเนเธเธเธเธตเนเนเธฅเธขเธเธฃเธฑเธ

- Android

เนเธซเนเนเธญเธฒ CODE เธเธตเนเนเธเนเธชเนเนเธ AndroidManifest.xml เธเธตเน/Assets/Plugins/Android/ เธเนเธฒเธเธเธ tag - IOS

เนเธซเนเธเธณ libraries เธเนเธฒเธเธฅเนเธฒเธเธเธตเนเนเธเนเธชเนเนเธ Xcode project เธเธญเธเธเธธเธเธเธฐเธเธฃเธฑเธ:

AdSupport.framework

CoreData.framework

SystemConfiguration.framework

libz.dylib

libsqlite3.dylib

- Android

- เธฅเธฒเธ prefab เธเธทเนเธญ GAv3.prefab เธเธตเนเธญเธขเธนเนเนเธ Folder Assets/Plugins/GoogleAnalyticsV3 เนเธเนเธชเนเนเธ Project.

- เธซเธเนเธฒเธเธฒ Inspector เธเธญเธ Prefab GAv3 เธเธฐเนเธเนเธเนเธเธเธเธตเนเธเธฐเธเธฃเธฑเธ

เธเธฐเธญเธเธดเธเธฒเธขเธงเนเธฒเนเธเนเธเนเธฅเธฐเธเนเธญเธเธเธทเธญเธญเธฐเนเธฃ เนเธฅเธฐเธเธงเธฃเนเธชเนเธญเธฐเนเธฃเธฅเธเนเธเธเนเธฒเธเธเธฐเธเธฃเธฑเธ- Android Tracking Code – เธเธทเธญ Tracking Code เธเธญเธ Android เธเธฃเธฑเธ เธเนเนเธซเนเนเธชเน Tracking Code เธเธตเนเนเธเนเธเธฒเธ Google Analytics เธเธฃเธฑเธ เธเนเธฒเธซเธฒเธเนเธกเนเนเธชเน เนเธฅเธฐ Build Application เธฅเธเนเธเธเธ Android เธกเธฑเธเธเนเธเธฐเนเธกเนเธกเธตเธเธฒเธฃ Tracking เธเธฃเธฑเธ

- IOS Tracking Code – เธเธทเธญ Tracking Code เธเธญเธ IOS เธเธฃเธฑเธ เธเนเนเธซเนเนเธชเน Tracking Code เธเธตเนเนเธเนเธเธฒเธ Google Analytics เธเธฃเธฑเธ เธเนเธฒเธซเธฒเธเนเธกเนเนเธชเน เนเธฅเธฐ Build Application เธฅเธเนเธเธเธ IOS เธกเธฑเธเธเนเธเธฐเนเธกเนเธกเธตเธเธฒเธฃ Tracking เธเธฃเธฑเธ

- Other Tracking Code – เธเธทเธญ Tracking Code เธเธญเธเธญเธทเนเธเนเธเธฃเธฑเธ เนเธเนเธ PC เธซเธฃเธทเธญ Unity Editor เธเธฃเธฑเธ เธเนเนเธซเนเนเธชเน Tracking Code เธเธตเนเนเธเนเธเธฒเธ Google Analytics เธเธฃเธฑเธ เธเนเธฒเธซเธฒเธเนเธกเนเนเธชเนเธกเธฑเธเธเนเธเธฐเนเธกเนเธกเธตเธเธฒเธฃ Tracking เธเธฃเธฑเธ

- Product Name – เธเธทเธญเธเธทเนเธญเธเธตเนเธเธฐเนเธเธเธฃเธฒเธเธเธญเธขเธนเนเนเธ Google Analytics เธเธฃเธฑเธ

- Bundle Identifier – เนเธซเนเนเธเนเธญเธฒเธกเธฒเธเธฒเธ Build Settings ->Player Settings->Other Settings เธเธฃเธฑเธ

- Bundle Version – เนเธซเนเนเธเนเธญเธฒเธกเธฒเธเธฒเธ Build Settings ->Player Settings->Other Settings เธเธฃเธฑเธ

- Dispatch Period – เธญเธฑเธเธเธตเนเนเธกเนเธเนเธญเธเนเธเธขเธธเนเธเธเธฑเธเธกเธฑเธเธเธฃเธฑเธ

- Sample Frequency – เธญเธฑเธเธเธตเนเนเธกเนเธเนเธญเธเนเธเธขเธธเนเธเธเธฑเธเธกเธฑเธเธเธฃเธฑเธ

- Log Level – เธเธทเธญ config เธเธตเนเธเธฐเนเธซเนเธเธฑเธง Plugin เธกเธฑเธเธเนเธ Log เธญเธญเธเธกเธฒเนเธเธฃเธฐเธเธฑเธเนเธซเธเธเธฃเธฑเธ

- ERROR – เธเนเธเนเธเน Error เธเธฃเธฑเธ

- WARNING – เธเนเธ Error เนเธฅเธฐ Warning เธเธฃเธฑเธ

- INFO – เธเนเธ Error, Warning เนเธฅเธฐ Info เธเธฃเธฑเธ

- VERBOSE – เธเนเธเธเธธเธเธญเธขเนเธฒเธเนเธเนเธฅเธเธเธฃเธฑเธ

- Anonymize IP – เนเธกเนเธเนเธญเธเธเธดเนเธเธเธฃเธฑเธ

- Dry Run – เนเธกเนเธเนเธญเธเธเธดเนเธเธเธฃเธฑเธ

- Session Timeout – เนเธงเธฅเธฒเธเธญเธ Session เธเธฃเธฑเธ เนเธเน 1800 เนเธซเธฅเธฐเธเธตเนเธฅเนเธงเธเธฃเธฑเธ

- เธชเธฃเนเธฒเธ C# Script เธเธทเนเธญ เนเธฅเธฐ Copy Code เธเธตเนเนเธเนเธชเน

public class GoogleAnalytics : MonoBehaviour {

public static GoogleAnalytics instance;

public GoogleAnalyticsV3 googleAnalytics;

void Awake(){

DontDestroyOnLoad (gameObject);instance = this;

}public void LogScreen(string title){

googleAnalytics.LogScreen(title);

}

} - เธเนเธญเนเธเนเธเนเธเธงเธดเธเธตเธเธฒเธฃเนเธเนเธเธฐเธเธฃเธฑเธ เธเธฒเธฃเนเธเนเธเนเธเนเธฒเธขเธเธดเธเนเธเธตเธขเธงเธเธฃเธฑเธ เนเธเนเนเธเธเธเธตเน GoogleAnalytics.instance.LogScreen(“Enter You Tracking String Here”); เธเธฃเธฑเธ

เธเธฒเธฃเธเนเธญเธเธเธฑเธเธเธฒเธฃ hack In-app Purchase by heha

Sep1

เนเธเธฃเธเธณ app เธกเธฒเธเนเธขเนเธญเธกเธเธตเนเธเธฐเนเธกเนเธเนเธญเธเธเธฒเธฃเนเธซเน app เธเธญเธเนเธฃเธฒเนเธเธ hack เนเธซเธฅเนเธเธซเธฒเนเธเธดเธเธเธญเธเนเธฃเธฒเธญเธขเนเธฒเธ In-app purchase (เธเนเธญเนเธเธเธตเนเธเธญเนเธฃเธตเธขเธเธชเธฑเนเธเน เธงเนเธฒ IAP) เนเธเนเธเน เนเธเธเธเธเธงเธฒเธกเธเธตเนเธเธฐเนเธเธฐเธเธณ App เธเธฃเธฐเนเธ เธเนเธเธกเนเธเนเธเธซเธฅเธฑเธ เธเธถเนเธเธซเธฅเธฑเธเน เธเธฒเธฃเธเนเธญเธเธเธฑเธเธเธฒเธฃ hack เธเธฐเนเธเนเธเนเธเนเธเธชเธญเธเธงเธดเธเธตเธซเธฅเธฑเธเน เธเธฑเธเธเธตเน

1. เธเนเธญเธเธเธฑเธเธเธตเนเธเธฑเธงเธกเธทเธญเธเธทเธญ (Client) เธเธถเนเธเธงเธดเธเธตเธเธตเนเธญเธฒเธเธเธณเนเธเธขเนเธเนเธฒเธฃเธซเธฑเธชเธเธฑเธงเนเธเธฃเนเธกเนเนเธซเนเธเธณ Memory Hacking เนเธเนเธเนเธฒเธขเน เธซเธฃเธทเธญเธฃเธงเธกเนเธเธเธถเธเธเธฒเธฃเธเธฃเธงเธเธชเธญเธเธเธฒเธกเธกเธฒเธเธฃเธเธฒเธ SDK เธเธญเธเธเธฑเนเธ iOS เนเธฅเธฐ Android เธงเนเธฒ Server เธชเนเธเธเนเธฒเธกเธฒเธเธนเธ เธเนเธฒเธเธเธฃเธฐเธเธงเธเธเธฒเธฃเธกเธฒเธเธนเธเธซเธฃเธทเธญเนเธกเน เธเธถเนเธเธงเธดเธเธตเธเธตเนเธญเธฒเธเนเธเธเนเธเนเนเธเธกเนเธเนเธเนเธงเธขเธเธฒเธฃเธชเธฃเนเธฒเธ server เธเธณเธฅเธญเธเธเธถเนเธเธกเธฒเธ เธฒเธขเนเธเธเธฑเธงเธกเธทเธญเธเธทเธญเนเธญเธเนเธฅเธฐเธซเธฅเธญเธ app เธงเนเธฒเธกเธฑเธเนเธเนเธเธดเธเธเนเธญ server apple เธซเธฃเธทเธญ google เธเธฃเธดเธเน เนเธฅเนเธง เธเธณเนเธซเน app เนเธฃเธฒเนเธกเนเธชเธฒเธกเธฒเธฃเธเธฃเธนเนเนเธเนเนเธฅเธขเธงเนเธฒเนเธฃเธฒเธเธณเธฅเธฑเธเธเธธเธขเธเธฑเธ server เธเธฑเธงเธเธฃเธดเธเธซเธฃเธทเธญเนเธกเน

2. เธเนเธญเธเธเธฑเธเธเธตเนเธเธฒเธฃเธชเนเธเธเนเธญเธกเธนเธฅเธฃเธฐเธซเธงเนเธฒเธ Client เธเธฑเธ Server เนเธซเนเธกเธตเธเธฒเธฃ encrypt เธเธฑเธงเนเธเธฃเธเนเธญเธเธชเนเธ เนเธฅเธฐ decrypt เธเธฑเธงเนเธเธฃเธญเธญเธเธกเธฒเนเธเธเธฅเธเธเธฒเธเธเนเธญเธกเธนเธฅย เธงเธดเธเธตเธเธตเนเธเธฐเธเนเธญเธเธเธฑเธเธเธฒเธฃ hack เธเธตเนเธกเธฒเธเธฒเธเธเธฒเธฃเธเธฑเธ packet network เธงเนเธฒ app เนเธฃเธฒเธขเธดเธเนเธเนเธฒ server เธเธตเน URL เนเธซเธเธซเธฅเธฑเธเธเธฒเธเธชเธฑเนเธเธเธทเนเธญ IAP เธชเธณเนเธฃเนเธ เนเธฅเนเธงเธเธณเธเธฒเธฃเธขเธดเธ URL เธเธฑเนเธเธเนเธณเนเธเธทเนเธญเธเธฑเนเธกเธซเธเนเธงเธขเนเธเธดเธ Premium เนเธเนเธเธกเธเธญเธเนเธฃเธฒเธฃเธฑเธงเน เนเธซเธกเธทเธญเธเธเธทเนเธญเธเธฃเธฑเนเธเนเธเธตเธขเธงเนเธฅเนเธงเธเธฐเธฃเธนเนเธเนเธญเธเธเธฒเธเนเธเธเธฒเธฃเธเธฑเนเธกเนเธเธดเธเนเธเธเธฅเธญเธเธเธฒเธฅ เธเธถเนเธเนเธกเนเธงเนเธฒเธเธฐเธเนเธญเธเธเธฑเธเธเธฒเธฃเธขเธดเธเธเธฃเธเนเธเนเธเนเธงเธขเธเธฒเธฃเธเธณเธเธฑเธงเนเธเธฃเนเธงเธเธฅเนเธญเธกเธญเธทเนเธเน เธเธฒเธเธเธฑเธงเนเธเธฃเธทเนเธญเธเนเธเนเธเนเธงเธฅเธฒเธกเธฒ encrypt เธเธฑเธงเนเธเธฃเธเธตเนเธเธฐเธชเนเธเนเธซเน server เธเนเธงเธขเนเธฅเนเธง เนเธเนเธเนเธฒ Hacker เธชเธฒเธกเธฒเธฃเธ Decompile .apk เธเธฅเธฑเธเธกเธฒเนเธเนเธ source code เนเธเน(เธญเธขเนเธฒเธเธชเธงเธขเธเธฒเธก) Hacker เธเนเธชเธฒเธกเธฒเธฃเธเธฅเนเธงเธเธฃเธนเน algorithm เธเธตเนเนเธฃเธฒเนเธเน encrypt เธเธฑเธงเนเธเธฃเธเนเธญเธเธชเนเธเนเธเนเธฒ server เนเธเนเธญเธขเธนเนเธเธต เนเธฅเธฐเธชเธธเธเธเนเธฒเธขเธเนเธเธฐเธชเธฒเธกเธฒเธฃเธเนเธฅเธตเธขเธเนเธเธเธเธฒเธฃ encrypt เนเธเธทเนเธญเธซเธฅเธญเธ server เธเธญเธเนเธฃเธฒเธงเนเธฒเธขเธดเธเธกเธฒเธเธฒเธ client เธเธฃเธดเธเน เนเธเน

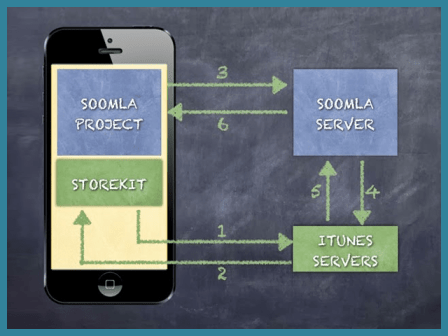

3. เธเนเธญเธเธเธฑเธเธเนเธงเธขเธเธฒเธฃเนเธเนเธเธเนเธญเธกเธนเธฅเธเธญเธเนเธเธกเธเธธเธเธญเธขเนเธฒเธเนเธงเนเธเธตเน server เนเธฅเนเธงเนเธซเธฅเธเธเนเธญเธกเธนเธฅเธเธฒเธ server เธกเธฒ update เธเธตเน client เธเธธเธเธเธฃเธฑเนเธเธเนเธญเธเนเธฅเนเธ เนเธฅเธฐเธขเธดเธเธเนเธญเธกเธนเธฅ transaction เนเธเธเธฃเธงเธเธชเธญเธเธเธตเน server google/apple เนเธเธขเธเธฃเธย เธงเธดเธเธตเธเธตเนเธเธทเธญเนเธเนเธเธงเธดเธเธตเธเธตเนเธเธฅเธญเธเธ เธฑเธขเธเธตเนเธชเธธเธเนเธฅเธฐเธเธฐเธเธณเนเธซเนเนเธฃเธฒเธชเธฒเธกเธฒเธฃเธเธเนเธญเธเธเธฑเธเธเธฒเธฃ hack เนเธเน 100% (เธเนเธฒ server เธเธญเธเนเธฃเธฒเนเธญเธเนเธกเนเธกเธตเธเนเธญเธเนเธซเธงเนเธเธตเนเนเธเธกเธเธตเนเธเนเธเธฒเธเธเนเธญเธเธเธฒเธเธญเธทเนเธ) เนเธเนเธเธฐเธกเธตเธเนเธญเนเธชเธตเธขเธชเธญเธเธญเธขเนเธฒเธเธเธทเธญเนเธกเนเธชเธฒเธกเธฒเธฃเธเธเธณเนเธเนเธเนเธเธก offline เธญเธขเนเธฒเธเธชเธกเธเธนเธฃเธเนเนเธเน เนเธเธฃเธฒเธฐเธเนเธญเธเนเธเธทเนเธญเธกเธเนเธญ internet เธเธฅเธญเธเนเธงเธฅเธฒเนเธเธทเนเธญ sync เธเนเธญเธกเธนเธฅ เนเธฅเธฐเธญเธขเนเธฒเธเธเธตเนเธชเธญเธเธเธทเธญเธเธฐเธกเธตเธเนเธฒเนเธเนเธเนเธฒเธขเนเธเนเธเธเนเธฒเนเธเนเธฒ server เธเธญเธเนเธฃเธฒเนเธญเธ เธเธถเนเธเธซเธฒเธเธขเธญเธกเธฃเธฑเธเนเธเธชเธญเธเธเนเธญเธเธตเนเนเธเน เธงเธดเธเธตเธเธตเนเธเธฐเนเธเนเธเธงเธดเธเธตเธเธตเนเธเธตเธเธตเนเธชเธธเธ เธชเธณเธซเธฃเธฑเธเธเธฑเนเธเธเธญเธเธซเธฅเธฑเธเธเธฒเธฃเธเธณเธเธฒเธเธเธนเนเธเนเธเธฒเธเธฃเธนเธเธเนเธฒเธเธฅเนเธฒเธ เนเธซเนเนเธเธฅเธตเนเธขเธเธเธฒเธ iTune Store เนเธเนเธ Play Store เธซเธฃเธทเธญเธเธนเนเนเธซเนเธเธฃเธดเธเธฒเธฃเธเธญเธ platform OS เธเธฑเนเธเน เนเธเนเธ Apple, Google, Amazon เนเธฅเธฐ Soomla Server เธเธทเธญ Server เธเธญเธเนเธฃเธฒเนเธญเธเธเธตเนเนเธเนเธฒเนเธญเธฒเนเธงเน เธเธถเนเธเนเธกเนเธงเนเธฒเธเธฐเนเธเนเธ Store เธเธตเนเนเธซเธเธเนเธเธฒเธกเธเธฐเธกเธตเธงเธดเธเธตเธขเธทเธเธขเธฑเธ Transaction เนเธเธเธเธตเนเนเธซเธกเธทเธญเธเน เธเธฑเธเธซเธกเธ เนเธเนเนเธเนเธเธธเธเนเธเนเธฒเธเธฃเธฑเธ

เธซเธกเธฒเธขเนเธซเธเธธ : เธ เธฒเธเธเธฒเธ http://blog.soom.la/2013/10/announcing-server-side-verification-for.html

3.1 เธเธดเธเธเนเธญ iTune Store เนเธเธทเนเธญเธชเธฑเนเธเธเธทเนเธญเนเธญเนเธเนเธกเธเธตเนเธเนเธญเธเธเธฒเธฃ

3.2 เนเธเนเธฃเธฑเธเธเนเธญเธกเธนเธฅเธเธฒเธฃเธชเธฑเนเธเธเธทเนเธญเธเธถเนเธเธเธฐเธกเธต transaction id เธญเธขเธนเนเนเธเธเธฑเนเธเธเนเธงเธข (เธเธญเธ Google Play เธเธฐเนเธเนเธ purchaseToken เธเธญเธ App Store เธเธฐเนเธเนเธ payload)

3.3ย เธเธณเธเนเธญเธกเธนเธฅเธเธฒเธฃเธชเธฑเนเธเธเธทเนเธญเธเธฑเนเธเธขเธดเธเนเธเธเธตเน server เธเธญเธเนเธฃเธฒเนเธญเธ

3.4 เธเธณเธเนเธญเธกเธนเธฅเธเธฒเธฃเธชเธฑเนเธเธเธทเนเธญเธเธฒเธ server เธเธญเธเนเธฃเธฒเนเธญเธเธเธฑเนเธเธขเธดเธเนเธเธเธตเน server เธเธญเธ iTune Store เธญเธตเธเธเธตเนเธเธทเนเธญเธเธฃเธงเธเธชเธญเธเธงเนเธฒเนเธเนเธเธฃเธฒเธขเธเธฒเธฃเธเธตเนเนเธเธดเธเธเธถเนเธเธเธฃเธดเธเธซเธฃเธทเธญเนเธกเน

3.5 iTune Store เธเธญเธเธเธฅเธฑเธเธกเธฒ เธซเธฒเธเธเธนเธเธเนเธญเธเธเนเธเธฐเนเธเนเธฃเธฑเธเธเธณเธขเธทเธเธขเธฑเธเธงเนเธฒเธกเธตเธเธฒเธฃเธชเธฑเนเธเธเธทเนเธญเธฃเธฒเธขเธเธฒเธฃเธเธตเนเธเธฃเธดเธ เนเธฅเธฐ server เธเธญเธเนเธฃเธฒเธเนเธเธฐเธเธฑเธเธเธถเธเธเนเธญเธกเธนเธฅเธเธฒเธฃเธชเธฑเนเธเธเธทเนเธญเนเธญเธฒเนเธงเน เนเธฅเธฐเนเธเนเธเธดเนเธกเนเธญเนเธเนเธกเธเธตเนเธเธนเนเนเธฅเนเธเธชเธฑเนเธเธเธทเนเธญเธฅเธเธเธฒเธเธเนเธญเธกเธนเธฅ เธเธฑเนเธเธเธญเธเธเธตเนเธเธฐเนเธกเนเธกเธตเนเธเธฃเธชเธฃเนเธฒเธ server เธกเธฒเธซเธฅเธญเธ client เธเธญเธเนเธฃเธฒเธงเนเธฒเนเธเนเธ server เธเธฑเธงเธเธฃเธดเธเนเธเน เนเธเธฃเธฒเธฐ server เธเธญเธเนเธฃเธฒเธเธฐเนเธเนเธเธเนเธญเธกเธนเธฅเธเธฑเธเธเธธเธเธฑเธเธเธญเธเธเธนเนเนเธฅเนเธเนเธญเธฒเนเธงเนเนเธญเธเธเนเธงเธข เนเธฅเธฐเธเนเธญเธกเธนเธฅเธเธนเนเนเธฅเนเธเธเธฃเธเธเธตเนเธเธฐเนเธกเนเธชเธฒเธกเธฒเธฃเธเธเธนเธเนเธเนเนเธเธเนเธฒเนเธเนเธซเธฒเธเธเธนเนเนเธฅเนเธเนเธกเนเนเธเนเธเนเธฒเธเธเธฒเธฃเธเธเธเธทเนเธญ IAP เธกเธฒเธเธฃเธดเธเน (เธเธทเธญเธเนเธญเนเธซเนเธเธฑเนเธ server เธซเธฅเธญเธเธกเธฒ เธชเธธเธเธเนเธฒเธขเนเธงเธฅเธฒเธเธนเนเนเธฅเนเธเธเธเธญเธทเนเธเนเธเนเธฒเธกเธฒเนเธฅเนเธเธเนเนเธซเนเธเธเนเธญเธกเธนเธฅเธเธตเนเนเธเนเธเธฃเธดเธเธเธญเธเธเธเน เธเธตเนเธเธตเน server เนเธฃเธฒเธเธถเนเธเนเธกเนเนเธเนเธเนเธฒเธเธเธฒเธฃเนเธเธเธกเธฒเธญเธขเธนเนเธเธต)

3.6ย เธชเนเธเธเนเธญเธกเธนเธฅเธเธนเนเนเธฅเนเธเธซเธฅเธฑเธเธเธฒเธฃเธชเธฑเนเธเธเธทเนเธญเธเธฅเธฑเธ Client (เนเธเนเธเนเธเธดเนเธกเธเธณเธเธงเธเนเธญเนเธเนเธกเธเธตเนเธชเธฑเนเธเธเธทเนเธญเธกเธฒเธเธฅเธฑเธเนเธเธขเธฑเธ Client)

เนเธเนเธฒเธเธตเนเธเนเธเธฐเธชเธฒเธกเธฒเธฃเธเธเนเธญเธเธเธฑเธเธเธฒเธฃ Hack IAP เนเธเนเธญเธขเนเธฒเธเธชเธกเธเธนเธฃเธเน เธเธถเนเธเธซเธฒเธเธเธธเธเนเธเน Unity เธเธกเนเธเธฐเธเธณ Plugin เธเธตเนเธเธทเนเธญเธงเนเธฒ ย Soomla (เธเธตเนเธเธกเธขเธทเธกเธฃเธนเธเธกเธฒเนเธเนเนเธเธเธเธเธงเธฒเธกเธเธตเนเธเธตเนเนเธซเธฅเธฐ) เนเธเธฃเธฒเธฐเธกเธฑเธเธเธฃเธตเนเธฅเธฐเนเธเนเนเธเนเธเธฑเนเธ Google Play, Amazon Store, App Store เธเธฃเธเธเนเธงเธเนเธฅเธขเธเธตเนเธเธตเธขเธง เธชเธณเธซเธฃเธฑเธเธเธฃเธฑเนเธเธซเธเนเธฒเธเธกเธเธฐเธกเธฒเธฅเธเธฃเธฒเธขเธฅเธฐเนเธญเธตเธขเธเธเธฒเธฃเธขเธทเธเธขเธฑเธ Transaction เธเธฒเธฃเธชเธฑเนเธเธเธทเนเธญเธเธญเธเธเธฑเนเธ App Store เนเธฅเธฐ Google Play เธเธฐเธเธฃเธฑเธ